Виртуальная локальная сеть — VLAN (Virtual Local Area Network) — это функция в роутерах и коммутаторах, позволяющая на одном физическом сетевом интерфейсе (Ethernet, Wi-Fi интерфейсе) создать несколько виртуальных локальных сетей. VLAN — главный механизм для создания логической топологии сети, не зависящей от её физической топологии. Компьютеры, подключенные к разным коммутаторам, можно объединить в одну виртуальную сеть, но при этом компьютеры, находящиеся в разных VLAN будут изолированы друг от друга, даже если подключены к одному коммутатору.

Для чего используется VLAN:

- Гибкое разделение устройств на группы;

- Сокращение широковещательного трафика в сети: Если на разных коммутаторах настроить один и тот же VLAN, то порты разных коммутаторов будут образовывать один широковещательный домен;

- Увеличение безопасности и управляемости сети: В сети, разбитой на виртуальные подсети, удобно применять политики и правила безопасности для каждого VLAN;

- Уменьшение количества оборудования и сетевого кабеля.

Для создания новой виртуальной локальной сети не требуется покупка коммутатора и прокладка сетевого кабеля. Но при этом, необходимо использовать более дорогие устройства, позволяющие настроить VLAN. Рассмотрим частный пример настройки PoE-коммутатора второго уровня для разделения телефонии, видеонаблюдения и сети Wi-Fi на независимые группы. Такая мера не позволит пользователям беспроводной сети проникнуть в систему видеонаблюдения и разгрузит сеть VoIP телефонии от ненужных широковещательных запросов.

GL-SW-G204-24P – L2 управляемый, 24 PoE (802.3af/at) портов 10/100/1000Мб/с, 4 Base-X SFP 1000Mb/s, суммарная мощность 400W

В качестве базового устройства будем рассматривать двадцатичетырехпортовый РоЕ коммутатор GL-SW-G204-24P от GIGALINK. Данный гигабитный коммутатор уровня 2+ обладает высокой производительностью и солидным бюджетом PoE – 400Ватт. Для удобства коммутации и использования группы будем назначать согласно группам портов: три группы по 8 портов и SFP порты в качестве транка (trunk — это uplink для VLAN групп) и портов связи с другими сегментами сети.

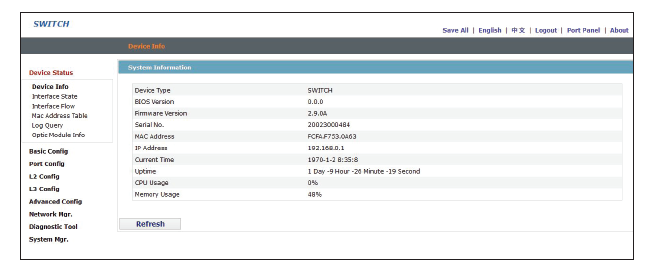

Шаг 1. IP адрес WEB-интерфейса по умолчанию: 192.168.0.1, логин и пароль стандартные: admin.

Настройка VLAN шаг №1

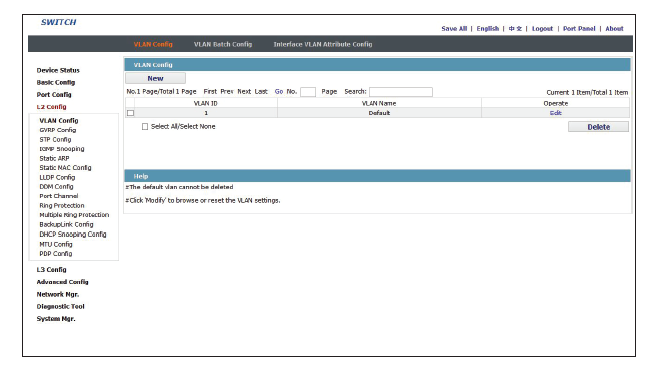

Шаг 2. Интересующие нас настройки спрятаны в группе L2 Config и называются VLAN Config.

Настройка VLAN шаг №2

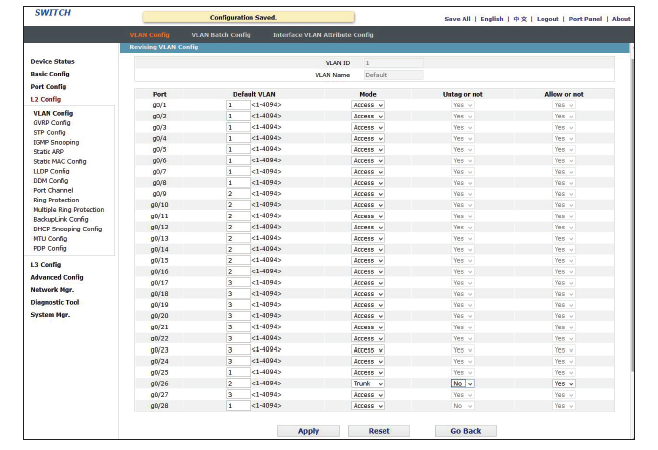

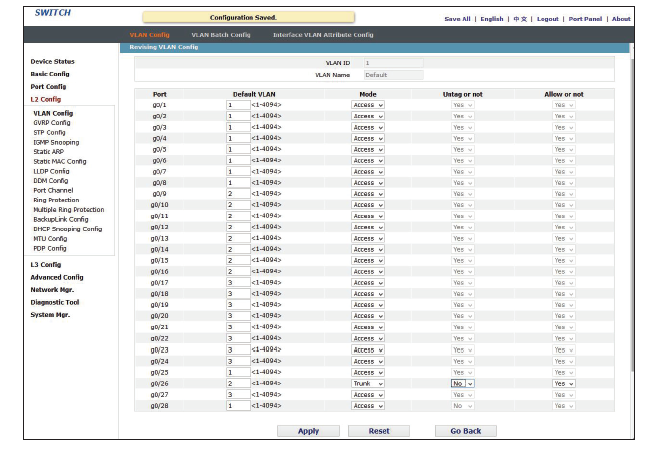

Шаг 3. Стандартные настройки коммутатора подразумевают, что все порты включены в одну группу и имеют одинаковый статус «доступен». В этом случае все подключенные устройства «видят» друг друга и могут «общаться». Чтобы изолировать их, внесем необходимые изменения, поставив в группе VLAN ID 1 только первые 8 портов и 25й для связи с другими сегментами сети. В этой группе у нас будут подключены точки доступа. Так как они должны быть доступны одновременно с остальной сетью и компьютерами и должны иметь доступ к роутеру и контроллеру беспроводной сети, то 25й порт назначается таким же доступным, как и первые 8 портов, подающих сеть питание для точек доступа.

Шаг 4. Для портов 9-16 назначаем вторую группу, поставив цифру 2 в поле VLAN ID. В этой группе у нас будут подключены VoIP телефоны на рабочих местах. Так как эта подсеть должна быть изолирована от общей сети, назначим порт 26 для связи с остальной сетью. Этому порту необходимо назначить роль транка (trunk это аплинк для VLAN сетей), порт будет связываться с другим коммутатором, у которого должен быть так же настроен VLAN и соответствующий порт отведен под транк. Таким образом, подсеть VoIP будет не доступна для первой группы, но в то же время физически находится на тех же устройствах сети.

Для транка необходимо указать снимать теги или нет. В сети Tagged Vlan каждый пакет маркируется, ему присваивается ID Vlan’а (тэг). Это нужно для объединения Vlan’ов на нескольких коммутаторах в один широковещательный сегмент, устройства, подключенные к разным коммутаторам с одинаковым Vlan ID смогут «общаться» друг с другом. Untagged Vlan подразумевает, что trunk-порт соединен с устройством, не умеющим работать с виртуальными сетями, пакеты такой сети не содержат маркер, сообщающий Vlan ID порта.

Шаг 5. Порты 17-24 отводятся для питания камер видеонаблюдения. Эта сеть физически изолирована от остального сегмента сети, так как этажный коммутатор один, то просто выделяем третий диапазон, назначив портам соответствующие ID и порт 27 для физического подключения к регистратору или коммутатору видеонаблюдения.

Настройка VLAN шаг №5

Таким образом, один коммутатор подает сеть и питание на три разных группы устройств, но эти устройства не могут взаимодействовать друг с другом на прямую и, например, злоумышленник, получивший доступ к Wi-Fi не сможет влезть в зону телефонии или видеонаблюдения.

Шаг 6. После назначения портам соответствующих ID, настройки нужно сохранить. Нажимаем Apply для применения политики VLAN к портам коммутатора и Save All для сохранения текущей конфигурации. Можно также добавить наименования для групп для более удобного управления.

Настройка VLAN шаг №6

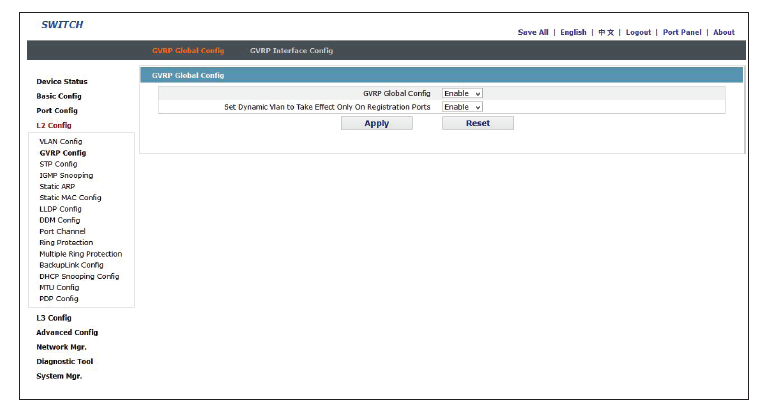

Шаг 7. Следующим действием необходимо активировать протокол GVRP (Group Vlan Registration Protocol), который оповестит соседние коммутаторы о наличии на этом коммутаторе групп Vlan с определенными ID. Это необходимо для корректной работы транка в сетях Tagged Vlan.

Настройка VLAN шаг №7

На этом настройка VLAN заканчивается. Три группы устройств изолированы друг от друга, хотя и подключены к одному коммутатору. Это лишь частный случай возможной настройки для коммутаторов. Современные интеллектуальные устройства обладают огромным функционалом, позволяющим реализовывать самые сложные сценарии и топологии локальных сетей. Ежегодно усложняющаяся техника и внедрение нововедений в повседневную жизнь диктуют условия, игнорировать которые уже становится невозможно и потребность в понимании функционирования сети и принципах тонкой настройки коммутаторов становятся необходимостью.